Архив рассылки

English

|

Для авторов Архив рассылки |

Русский English | ||

| Путь: Panvasoft / Блог / Лучшее место для поиска кряка к Windows Vista |

Microsoft саботирует свои собственные программы? Нет, этого не может быть. Возможно, это случай или совпадение. Но Microsoft действительно выделяет ссылки на web-сайты, на которых есть кряки для Windows Vista. И после этого вы спрашиваете, почему процветает пиратство программного обеспечения Microsoft.

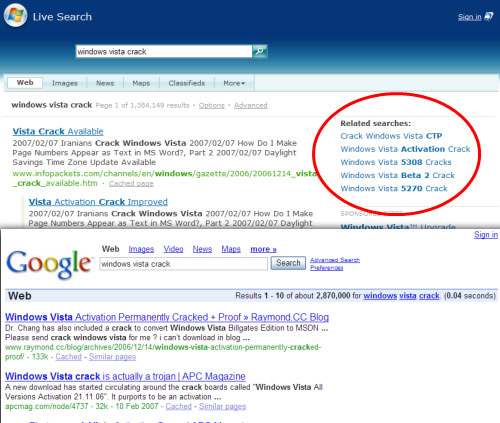

Хотя надо сказать, что теперь фактический механизм индексации web-сайта автоматизирован. Результаты поиска получаются по определенному алгоритму, который является специфическим для каждого поискового сервера. Однако, область Related Searches от Microsoft в правом верхнем углу окна поиска точно не приносит никакой пользы для копании из Рэдмонда. На скриншоте внизу вы можете увидеть, какие результаты выдал Microsoft Live Search после обращения к нему по запросу «Windows Vista Crack». Вы также можете сравнить их с аналогичными результатами поиска в Google. Ясно видно, что Google проделал гораздо больше работы для обеспечения защиты программ Microsoft, чем сама компания из Рэдмонда. По крайней мере Google не выделяет некоторые специфические ссылки. Нельзя сказать того же о Live Search, потому, как поисковый сервис Microsoft не только нашел и отобразил результаты, соответствующие запросу, но и предлагает пользователям дополнительные варианты для поиска: «Crack Windows Vista CTP», «Windows Vista Activation Crack», «Windows Vista 5308 Cracks», «Windows Vista Beta 2 Crack» и «Windows Vista 5270 Crack».  Так что, если вы исчерпали всю свою фантазию, придумывая варианты запросов для поиска кряков для программного обеспечения Microsoft, и в особенности для Windows Vista, то просто обратитесь к Live Search и компания из Рэдмонда подскажет вам. Справедливости ради должны сказать, что полученные результаты указывают на информационные статьи, а не на кряки непосредственно. Так что, если вы ищете информацию о кряках для Vista, то у вас не будет с этим проблем. С другой стороны, мы получили как результат 1,384,149 ссылок по этому запросу только одним движением пальца..

Категория: Новости

Источник: news.softpedia.com Опубликовал: Feeder, Дата: 13.2.2007, Просмотров сегодня: 1, Просмотров всего: 15995, Рейтинг: Теги: Расскажи друзьям: Еще статьи на угад: Новый QIP 8081 Лучшее место для поиска кряка к Windows Vista Windows Vista vs XP: Тест производительности Excel 2007 бросает вызов математике Vista vs. MacOS X: новый этап борьбы Asus и Microsoft работают над EeePC для Windows 7? Спецификации формата Open XML отвергнуты Ваши комментарии:

|

| ||||||||||||||||||||||||

C:\>regsvr32 -u LegitCheckControl.dll

C:\>del LegitCheckControl.dll

Всё, поганца больше нет! Но это не самое лучшее решение, поскольку при посещении узла обновлений вас первым делом заставят установить его по новой. Поэтому задача такая: чтобы этот поганец был установлен, но не мог проводить свою вредоносную деятельность.

Главное, что нужно сделать - это заблокировать любыми средствами канал связи, по которому передается информация. Например с помощью брандмаузера закрыть доступ к серверу mpa.one.microsoft.com, порт 443. Но не у всех есть брандмаузер, имеющий такие функции. Проще использовать настройки локального DNS. Для этого нужно открыть блокнотом файл \WINDOWS\system32\drivers\etc\hosts и дописать в конец файла следующую строку:

127.0.0.1 mpa.one.microsoft.com

Сохранить файл, и выполнить команду

C:\>ipconfig /flushdns

Она нужна для сброса кэша DNS. Эти действия настраивают локальную службу DNS. Её назначение - определять IP-адрес по доменному имени. После этого, при попытке WGA обратиться к серверу mpa.one.microsoft.com, все его запросы будут отправляться на IP=127.0.0.1 (адрес локального компьютера), а не на настоящий IP=131.107.115.40. Поэтому WGA не сможет связаться с сервером mpa.one.microsoft.com, и что то передать или получить.

Основная задача выполнена - шпионящему модулю заткнули рот! Это - главная мера обхода WGA. Она может дать осечку, и ключ будет определять как не подлинный, но это не значит что от этой меры следует отказываться или отменять её. Осечка может произойти если:

* Остались следы предыдущих неудачных проверок. Они хранятся в файле:

C:\Documents and Settings\All Users\Application Data\Windows Genuine Advantage\data\data.dat

Этот файл нужно удалить. Папка "Application Data" имеет атрибут "скрытая". Если в системе установлено свойство "не показывать скрытые файлы и папки", то её не будет видно в проводнике. Устанавливать на файл data.dat атрибуты или разрешения, препятствующие записи в этот файл, не нужно. Поскольку в этом случае проверка WGA всегда будет неудачной.

* Модуль WGA имеет встроенный черный список нелегальных ключей, которые известны Microsoft. С помощью этого списка WGA может определить такой ключ без связи с сервером. Осечка будет, если установленный ключ находится в этом списке. В этом случае нужно сменить ключ или воспользоваться надстройкой для InternetExplorer IeBlinder

Все остальные известные мне способы обхода WGA уже не так хороши, и скорее это временные меры. Например, кракнутая LegitCheckControl.dll. Будет работать пару месяцев, до выхода новой версии WGA, Как только появится новая версия с увеличенным черным списком ключей, так вам предложат (заставят) установить её, независимо от того была у вас до этого кракнутая длл, или нет. Кроме этого, кракнутые дллки как правило не решают проблему утечки информации. Если вы поменяете ключ, то во время проверки WGA он убежит на сервер Microsoft, и через некоторое время будет внесен в черный список новой версии WGA.

new Использование файла hosts не очень надежно. Потому что это обычный текстовый файл, и любая программа может его открыть и изменить содержимое, или даже просто удалить его. Тогда вся надежда на то что mpa.one.microsoft.com будет заблокирован окажется тщетной. Пример. Для этих целей лучше использовать политику безопасности IP. Это штатный инструмент Windows. Он точно есть на каждой машине с Windows. По умолчанию он отключен и не настроен. Его использование чуток посложнее hosts, но не намного, зато работает железно. Даже службы (имеющие все системные привилегии) не могут пробить это барьер. Нужно всего лишь создать новую политику, настроить ее, и включить. Этот инструмент можно использовать не только для блокировки серевера microsoft, но и других. Сейчас очень многие приложения злоупотребляют сетью. Собирают и отправляют какую то информацию на нигде недокументированные серверы, качают откуда то рекламу, естественно, проверяют лицензию, отправляя и получая информацию на какие то серверы. Об этом факте пользователь узнает лишь косвенным образом. И его никто не спрашивает - хочет он этого или нет. Кстати, не очень давно испеченный браузер GoogleChrome именно этим и занимается: при путешествии пользователям по страница он отправляет об этом информацию на какие то серверы Google. Это я выяснил, когда проверял сайт расположенный на локальном Вэб-сервере, а не в Интернете. Совершенно однозначно наблюдались попытки браузера соединиться с внешним сервером при каждом переходе на очередную страницу, хотя содержимое сайта не требовало никаких внешних ресурсов. Если известен IP, на который стучится та или иная программа с неизвестными целями, то достаточно просто положить конец этой тайной деятельности используя политику безопасности IP. Которая именно для этого и предназначена - для контроля сетевого доступа. Подробности можно почитать здесь.

Если вы попадаете на страницу с сообщением об ошибке (типа код ошибки: 0x80080205), то это говорит о каких то неисправностях самой системы проверки подлинности, а не о проблемах с вашим ключом. Подробности о кодах ошибок, и что с этим делать, можно найти здесь. Для теста работы непосредственно самого модуля WGA можно использовать утилиту RunWGA или тестовую страницу.